Siber güvenlikte kırmızı takım olarak adlandırdığımız ofansif tarafta birçok eğitim kaynağı ve pratik yapılabilecek platform bulunurken, mavi takım olarak adlandırdığımız savunma tarafında mavi takım adaylarının kendilerini geliştirip birşeyler katabileceği kaliteli eğitim materyallerinin olmaması ve pratik yapabilecekleri platformun olmaması sorunlarını buluyor. LetsDefend adlı platform da bu soruna çare olarak mavi takım adayları için büyük önem arz ediyor. Platform , içinde barındırdığı çeşitli senaryolar ile adayların daha önceki deneyimlerini gerçek bir vaka karşısında kullanabilmeleri için çeşitli vakalar göstererek deneyim kazanmaları amaçlıyor.

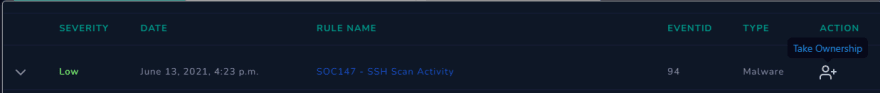

Bu yazımızda ise LetsDefend platformunda bulunan SOC 147 - SSH Scan Activity isimli uyarıyı ele alacağız.

Başlarken ilk aşamada yapmamız gereken şey davayı üstlendiğimizi belirtmek.

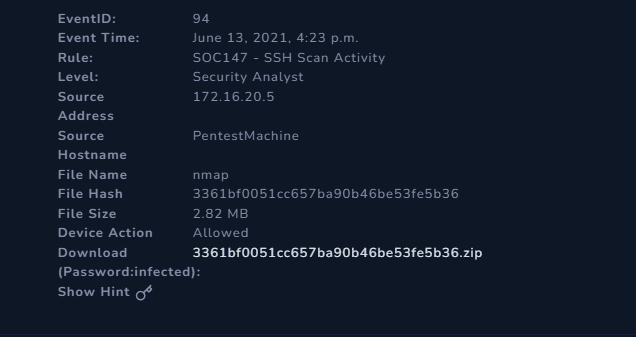

Uyarı detaylarını incelediğimizde bize bir .zip dosyası ve bu .zip dosyasının şifresini verdiğini görüyoruz.Hemen ardından bu zip uzantılı dosyası Kali Linux sanal makinemize indirip incelemeye başlıyoruz.

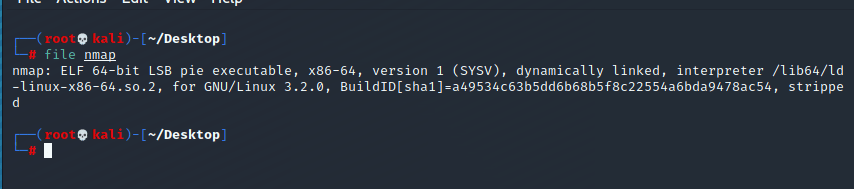

.zip dosyasını açtıktan sonra içinden nmap isimli bir dosyanın çıktığını görüyoruz.Daha sonra file komutunu kullanarak bu dosyanın özellikleri hakkında fikir sahibi olmayı deniyoruz.

ardından bu dosyanın GNU/Linux 3.2.0 versiyonlu 64 bit Linux üzerinde çalıştırılan binary bir dosya olduğunu öğreniyoruz. Fakat bu dosyamızın zararlı yazılım içerip içermediğini bilmiyoruz. İşte bu yüzden dosyamızın md5 hashini bulmak üzere md5sum komutunu kullanıyoruz.

Bulduğumuz bu md5 değerini Virustotal , Metadefender vb sandbox ortamlarında bu dosyanın tam olarak ne olduğunu , zararlı olup olmadığını analiz etmek üzere aratıyoruz.

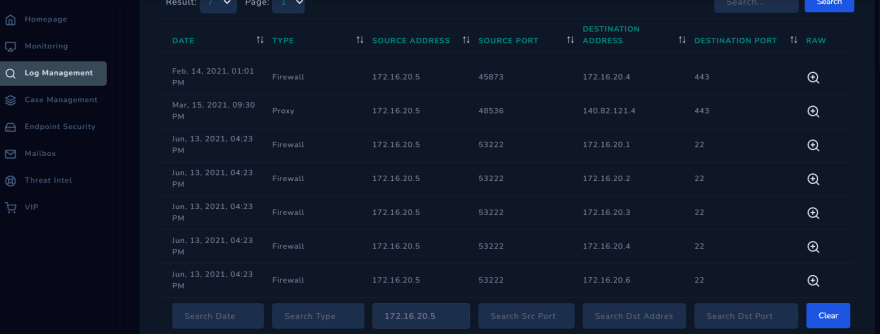

Virustotal'de yaptığımız kontrolün ardından bize döndürdüğü verilere göre dosyamızın md5 değeri 60 farklı platformda yapılan kontrolle birlikte herhangi tehdit oluşturabilecek bir şey içermiyor.Şimdilik bu edindiğimiz bilgiler bize yeterli.Ardından LetsDefend üzerinden Log Management kısmını incelemek üzere bu kısıma geçiyoruz.

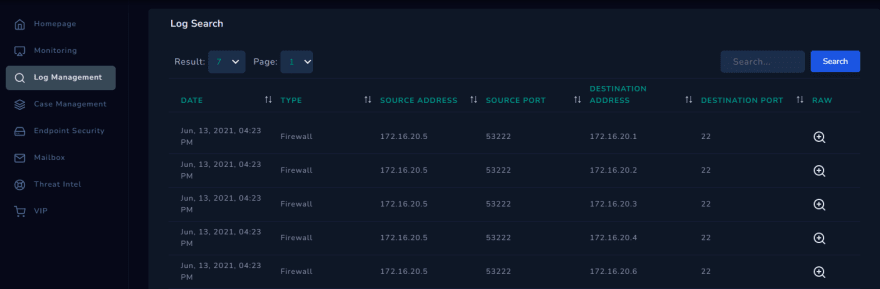

uyarı detayları kısmında bize bilgi olarak verilen IP adresine göre filtreleme yapıp sadece bu IP adresine ait olan logları ele alıyoruz.Yine uyarı detayları kısmında bize verilen bilgiye dayanarak Jun, 13, 2021, 04:23 PM tarihindeki logları filtreliyoruz.Bu filtrelemeyle birlikte 172.16.20.0/24 ağında bulunan makinelerin 22 yani SSH portlarına yönelik kayıtlar önümüze sıralanıyor.

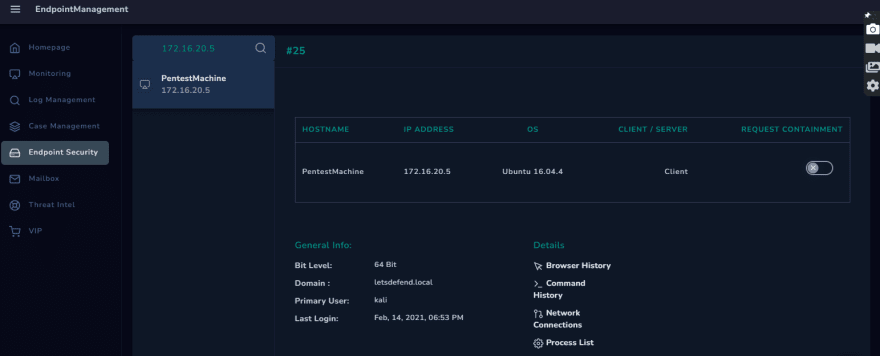

Bu edindiğimiz bilgilerin ardından Endpoint Security bölümüne geliyoruz ve 172.16.20.5 IP adresi ile arama yapıyoruz.

ve yukarada da gördüğünüz gibi bize parametre olarak verdiğimiz IP adresine yönelik genel ve detay bilgiler veriyor.

komut satırı geçmişine bakarak çalıştırılan nmap komutunu inceleyebiliyoruz.Bu veriye göre 172.16.20./24 ağında bulunan bilgisayarlara nmap ile versiyon taraması yapıldığını öğreniyoruz.

proses geçmişi kısmına bakarak yine netcat , python ve nmap proseslerinin ve dahasının çalıştırıldığı bilgisine ulaşabiliyoruz.

Edindiğimiz bu bilgilerin ışığında artık davayı sonuçlandırma kısmına geçiyoruz ve playbook ile devam ediyoruz.

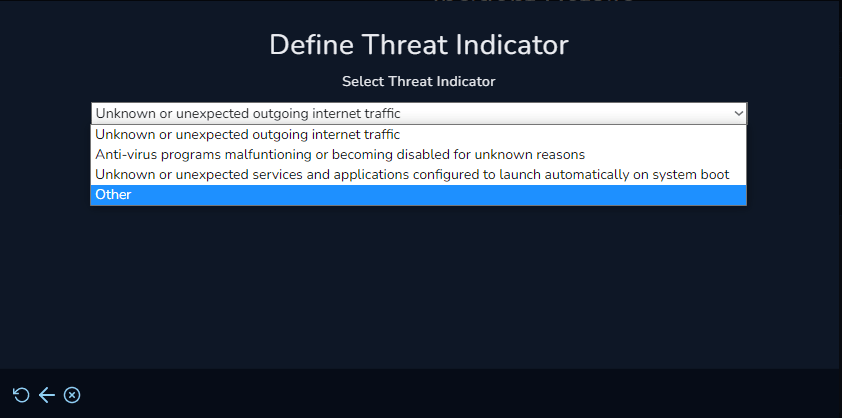

tehdit ayrıştırıcımız verilen opsiyonlara uymadığından diğerleri seçeğini belirleyip geçiyoruz.

şimdiki durumda ise herhangi bir karantinaya alma ve temizleme durumu olmadığından not quarantined seçeneğini seçip ilerliyoruz.

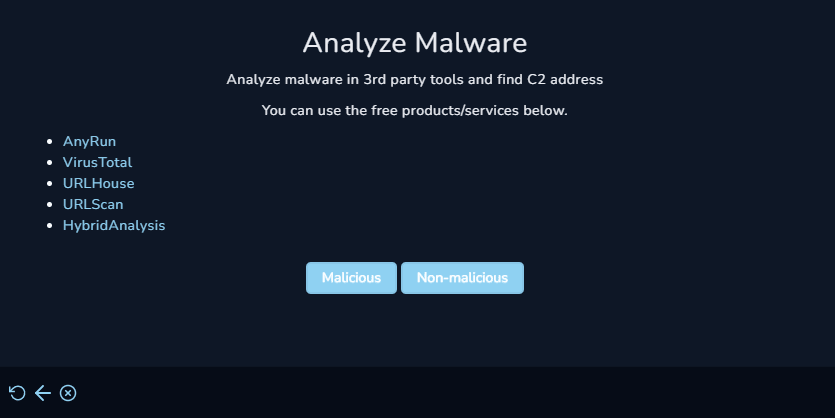

son durumda ise yaptığımız analizlerin ardından zararlı olarak nitelendirilebilecek herhangi bir durumla karşılaşmadığımız için non-malicious seçeğenini seçip playbooku tamamlıyoruz.Playbooku tamamladıktan sonra ise uyarıyı kapatmak üzere Monitoring bölümüne geçiyoruz.

Uyarıyı false positive olarak bildirip , kapatmak üzere raporumuzu yazıyoruz.

Top comments (0)