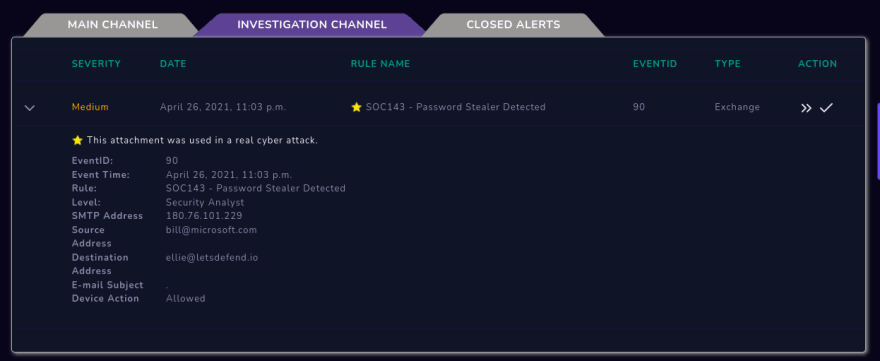

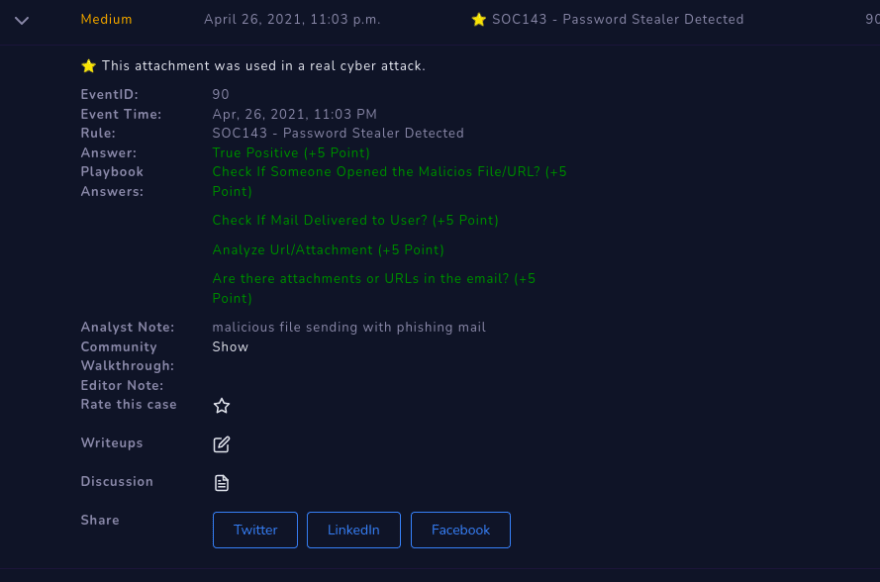

Merhabalar , bu yazımızda LetsDefend platformu üzerinde bulunan SOC143 - Password Stealer Detected isimli event ID'si 90 olan davayı ele alacağız. LetsDefend platformundan ve mavi takım operasyonları bakımından yararlarından daha önceki yazıda bahsetmiştik. Başlamadan hemen önce bu uyarının gerçek bir siber saldırıda kullanıldığını belirtmek istiyorum.Davayı üstlenerek başlayalım.

Genel itibariyle bakacak olursak. Olay April 26, 2021, 11:03 p.m. tarihinde gerçekleşmiş. 180.76.101.229 nolu IP adresinden bill@microsoft.com kullanıcısından ellie@letsdefend.io isimli kullanıcıya gönderilen bir mail içeriyor. Cihaz eylemi kabul edilirken, mailin içeriği ve konusu belirtilmemiş bizden araştırmamız beklenmiş. Öncelikle bilgi olarak bize sunulan IP adresini farklı platformlarda aratıp bilgi edinmeye çalışıyoruz.

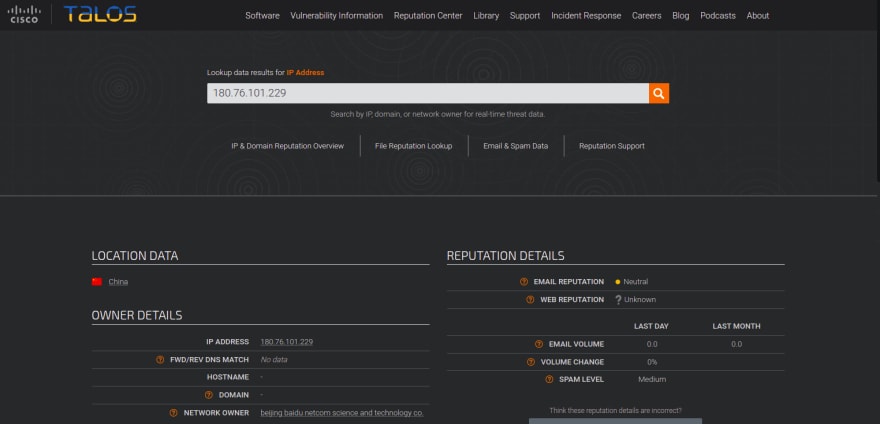

Cisco Talos, AbuseIPDB vb. çeşitli platformalarda arattık. Edindiğimiz bilgilere göre IP Çin çıkışlı, Beijing merkezli bir providera ait. Şimdi ise LetsDefend platformunda bulunan mailbox bölümüne geçiş yapıyoruz ve mail hareketliliğini araştırmaya başlıyoruz.

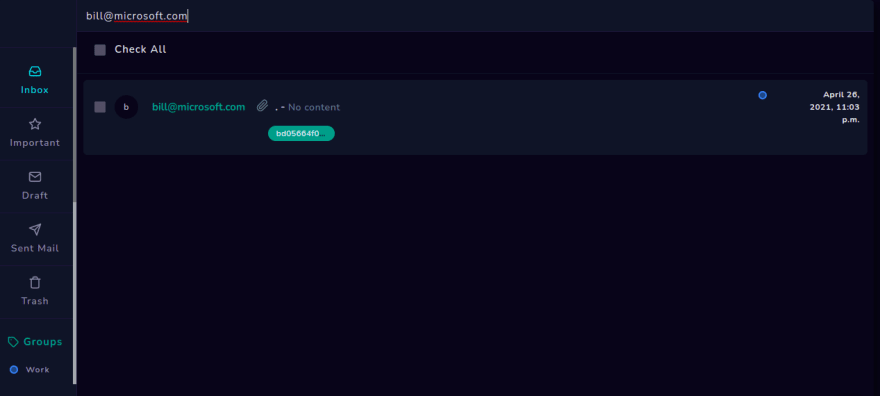

Mailbox -> Inbox sekmesinde source olan bill@microsoft.com u veyahutta tarihi filtreleyip maili kontrol ediyoruz.

Mail içeriğini inceleyecek olursak herhangi bir metin veya başlık belirtilmeden yalnızca bir .zip dosyayıyla karşılaşıyoruz.Karşılaştığımız bu .zip dosyasını Hybrid Analysis, VirusTotal gibi platformlarda araştırıp "Zararlı herhangi bir şey içeriyor mu ?","Daha önceki kayıtlarda zararlı bir durumla karşılaşılmış mı?" gibi sorulara yanıt arıyoruz.

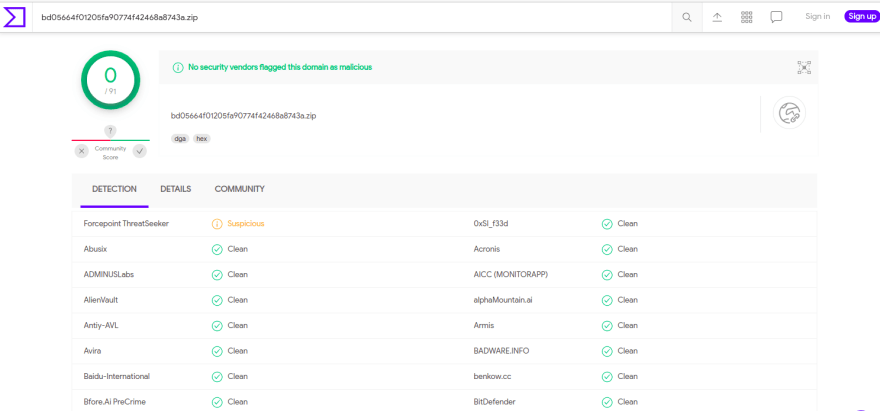

VirusTotal platformunda arattığımızda 91 farklı aramanın sadece 1 tanesinde şüpheli olduğuna kanaat getirildiğini görüyoruz.

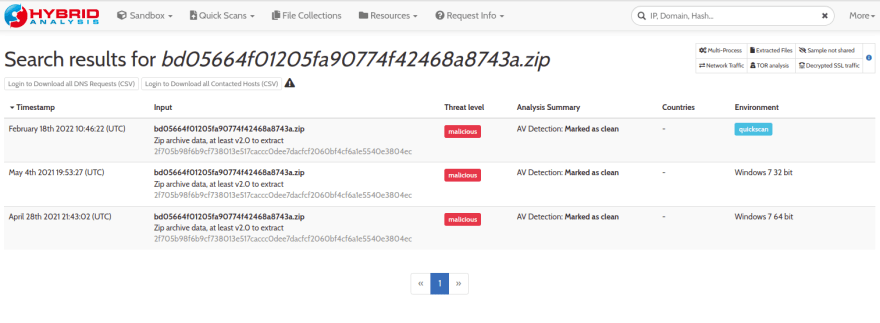

Hybrid Analysis'de arattığımızda ise malicious olarak bildirilen durumlarla karşılaşıyoruz.

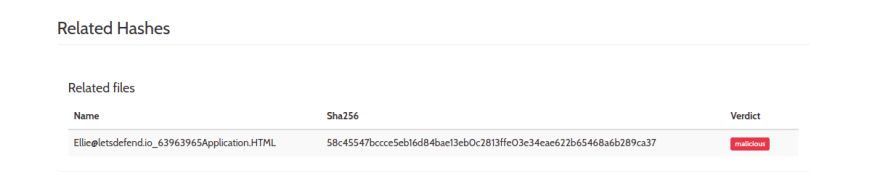

Bu durumları detaylı incelediğimiz vakit içinde barındırdığı dosyanın malware olarak bildirildiğini görüyoruz.Tüm bu riskleri göz önünde bulundurarak .zip dosyasını sanal makinemiz olan Kali Linux'a indirip inceliyoruz.

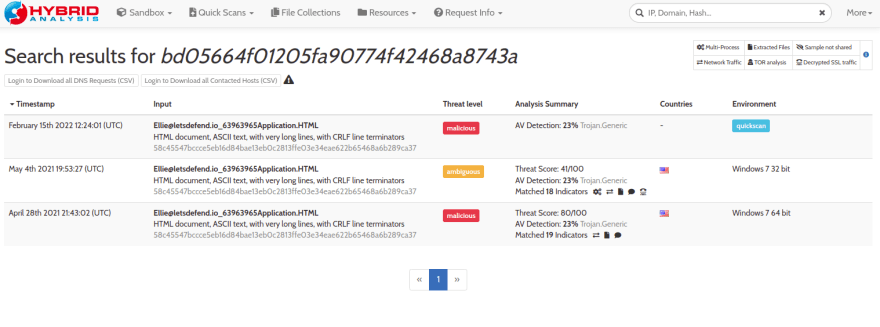

İndirip bize verilen infected parolasıyla birlikte dosyayı dışarı çıkarıyoruz ardından .zip dosyasından çıkan HTML dosyasını kontrol etmek üzere VirusTotal ve Hybrid Analysis'e başvuruyoruz.

Dosyayı kontrol edebilmek için md5sum yardımı ile dosyamısın MD5 ını buluyoruz.

Yukarıda görüldüğü üzere HTML dosyamız farklı platformlarda ağırlıklı olarak malicious olarak bildirilmiş.

Hybrid Analysis'de detaylı olarak incelediğimizde alınan ekran görüntülerinde bir login paneli olduğunu görüyoruz ve phishingden şüpheleniyoruz. Bu şüphelerimizi doğrulamak için bize güvenli ortam sağlayan any.run platformu üzerinde HTML dosyasını açıyoruz.

Dosyayı açtıktan sonra gerçekten de görüldüğü üzere bizi bir login ekranı karşıladı.

Login ekranında rastgele bir parola giriyoruz ve bizi tecyardit.com URL'sine yönlendirdiğini görüyoruz.

URL'yi VirusTotal'de aratmamızın ardından pek çok kez malicious ve phishin olduğuna kanaat getirildiğini görüyoruz. Login ekranından aldığı parola bilgisini ilettiği uç noktada saklayıp kişisel bilgileri çalan bir çeşit phishing saldırısı olduğunu anlıyoruz. Hatta bu seferki kurban direkt kendi adına uygulanan bir spear phishing saldırısı ile karşı karşıya. Herşeyin ardından edindiğimiz bu bilgilerin ışığında davayı sonlandırmak üzere playbooku açıyoruz.

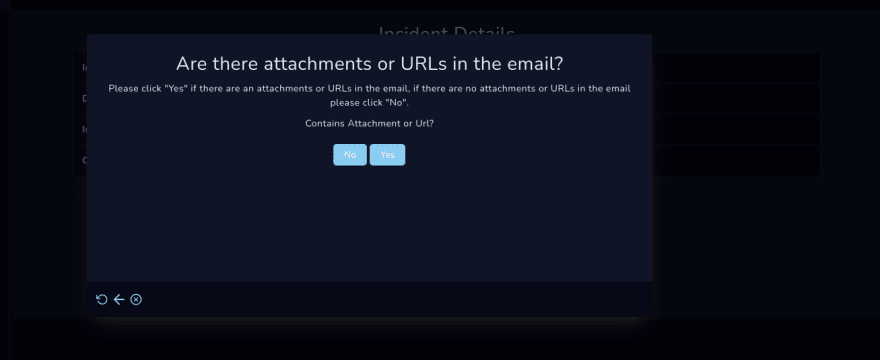

İlk soruya dosya bir URL içerdiği için evet yanıtını veriyoruz.

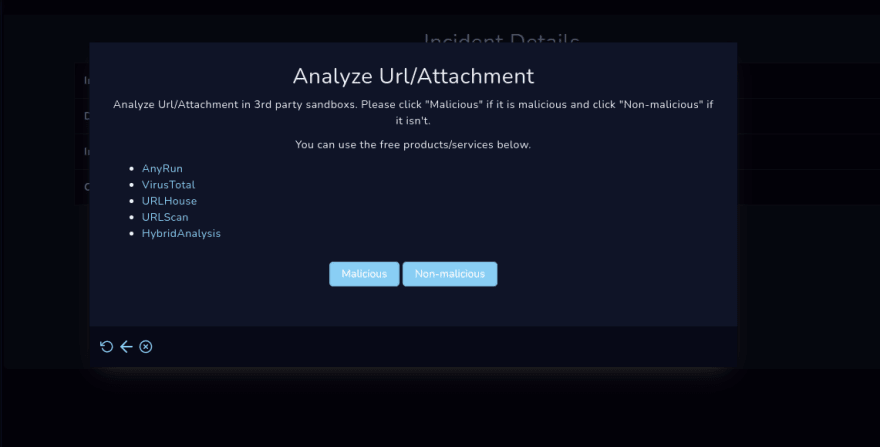

İkinci soruda VirusTotal,Hybrid Analysis vb sitelerde aratıp malicious durumlarla karşılaştığımız için malicious yanıtını veriyoruz.

Mail teslim edildiği için delivered işaretliyoruz.

Elde ettiğimiz verileri girmemiz için bize verilen bölümü dolduruyoruz ve playbooku tamamlıyoruz.

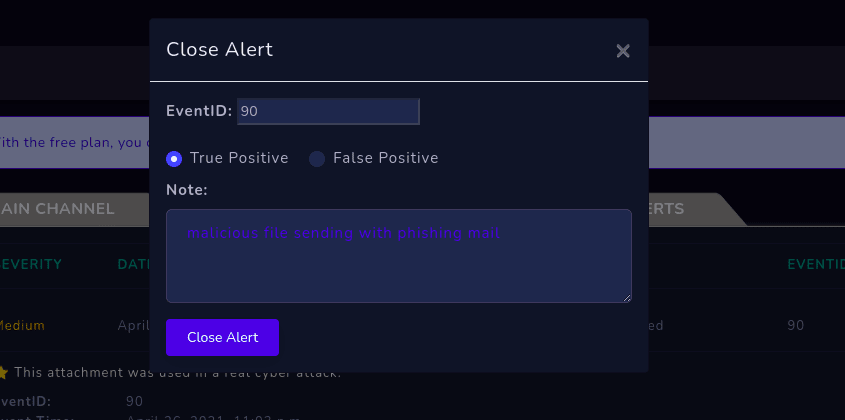

Yorumumuzu yapıp davayı başarılı bir şekilde kapatıyoruz.

Top comments (0)